#Tool:Wireshark

#你打出的每一个Poc在态势面前都是透明的

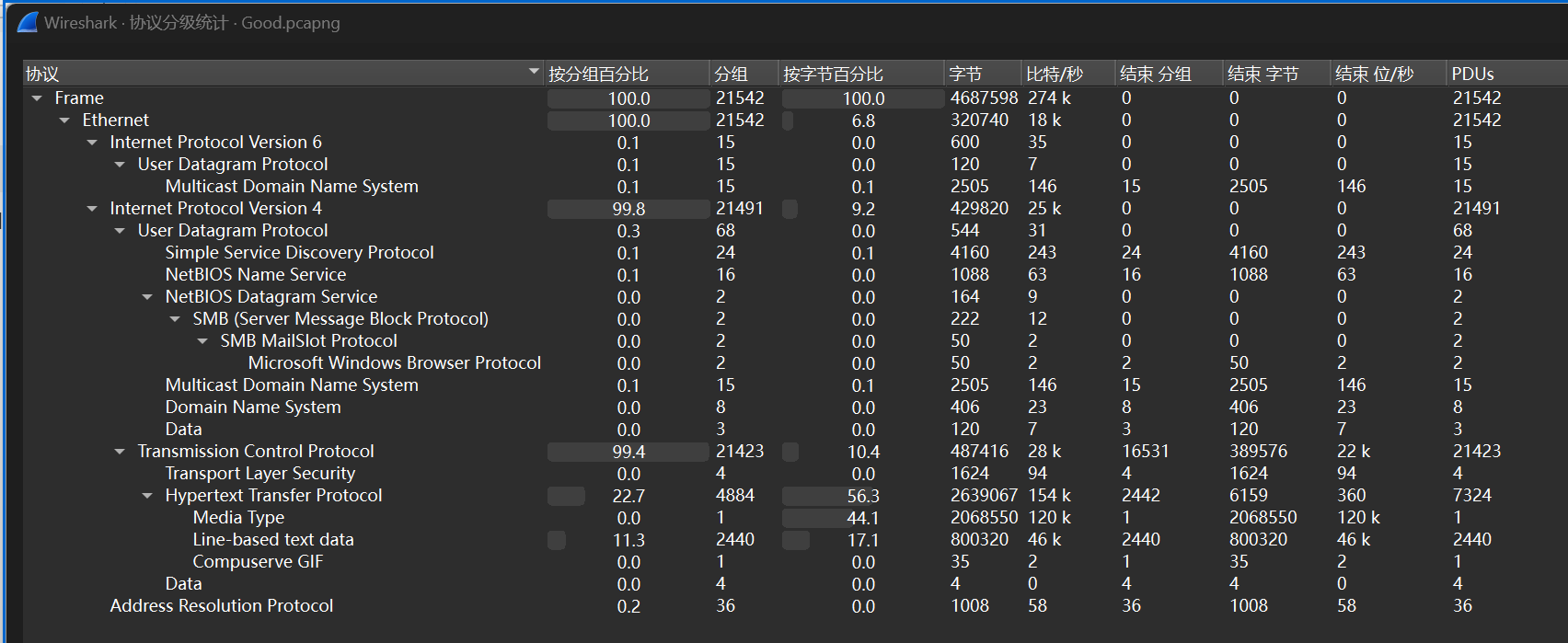

协议统计

点击进入统计-协议分级

IPv6(Internet Protocol version 6)(互联网协议第六版)IPv4(Internet Protocol version 6)(互联网协议第四版)

Transmission Control Protocol (TCP) User Datagram Protocol (UDP)

Hypertext Transfer Protocol (HTTP):超文本传输协议

得到Flag:NSSCTF{http}

[陇剑杯 2021]jwt(问1)

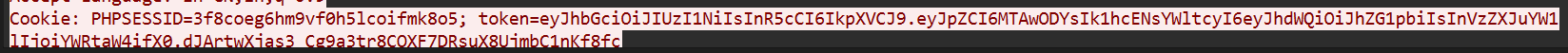

进入选择 “Protocol”(协议),任意选择一个http数据包,右键追踪流,追踪http数据流

下方过滤cookie

明显是jwt 得到Flag:NSSCTF{jwt}

注意到 PHP Session并非是鉴权,是系统随机分配的会话

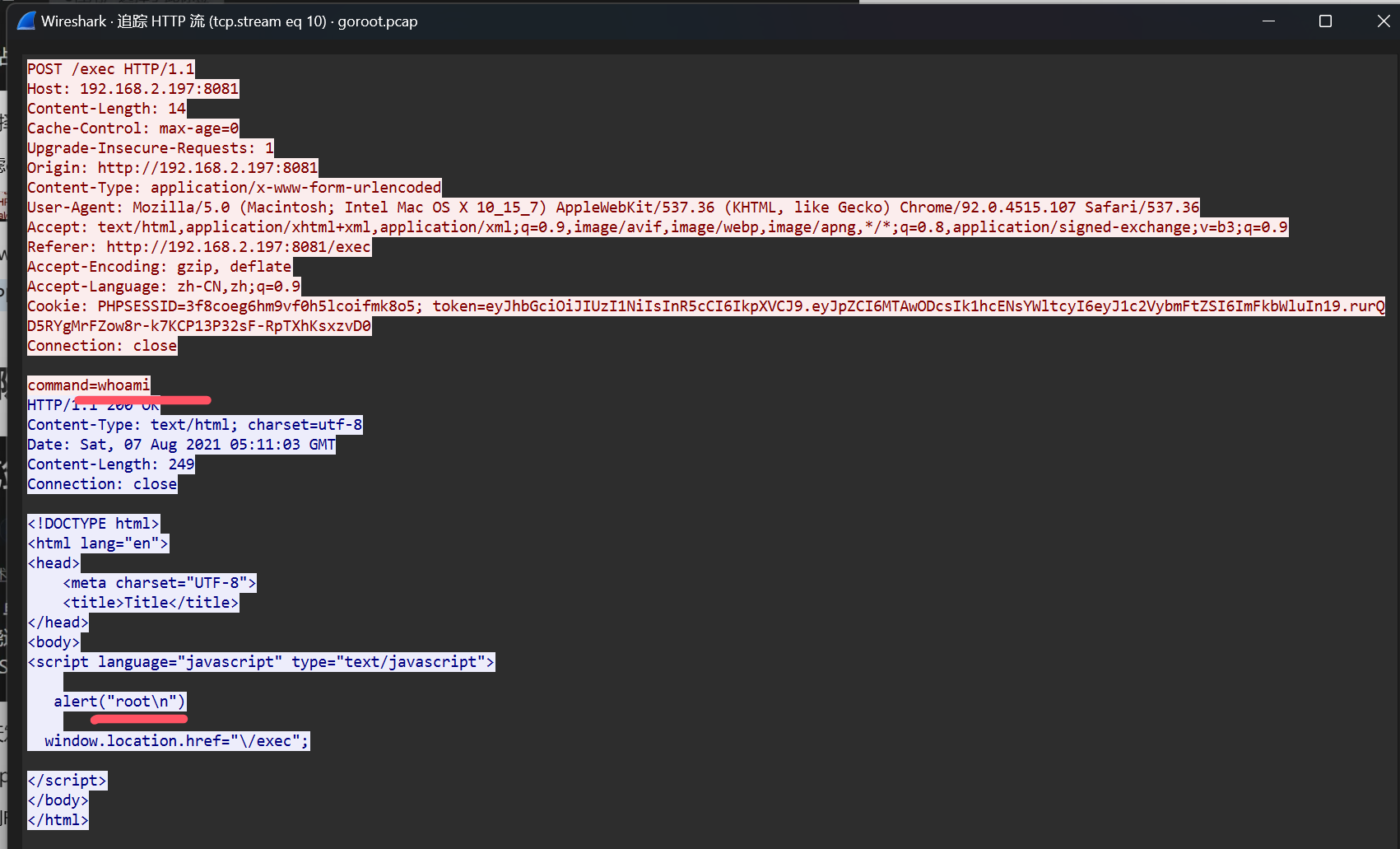

[陇剑杯 2021]jwt(问2)

#搞半天发现是自己附件下错了

过滤http流,找到post /exec 发现是成功执行指令whoami

jwt 得到Flag:NSSCTF{10087#admin}

[陇剑杯 2021]jwt(问3)

从上文得出,显然NSSCTF{root}